最重要事項(2017/01): 最初に Google Docs の WoSign and StartComs を確認して下さい。

https://docs.google.com/document/d/1C6BlmbeQfn4a9zydVi2UvjBGv6szuSB4sMYUcVrR8vQ/ StartCom will die at 2018/1/1.

2008/11/05 2010/02/10

update

StartCom(認証局)からSSL証明書を発行してもらうための条件 ●1年間無料で使えるフリーSSL証明書は、Class 1 の証明書。

2010/02/10 IE、Opera も対応)

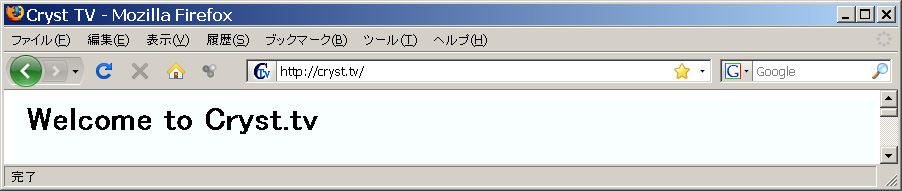

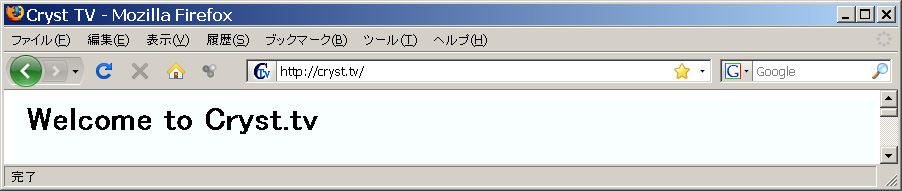

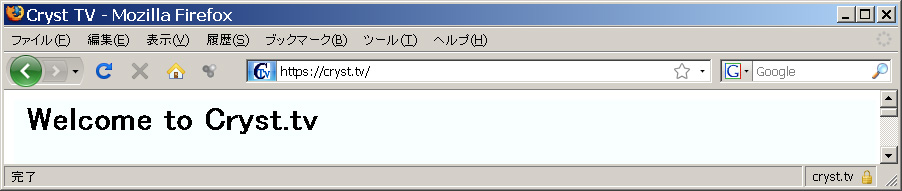

StartCom のフリーSSL証明書の( eshop.cryst.tv )利用例 本手順で発行した "Web Server SSL/TLS Certificate" を使ってサイトを構築した例

SSL証明書の発行手順 (Web Server 用のSSL証明書) 1、 StartCom

のサイトにアクセス(login)する為の個人証明書の発行処理を行う。 登録処理が失敗したので、"NoScript" add on を一時削除し、登録完了後に再度インスト-ル。 )必ず別媒体にバックアップしておく 事。

● 認証局で用意しているユーザー登録用の Web ページ にアクセスアクセスします。

フリーメール(hotmail、yahoo mail等) は使用できません。 バックアップ時のパスワードは決して忘れないようにする。証明書の読み込時にパスワードが要求されます 。

2、StartCom のサイトに login (sign up) し、"Validations Wizard "でSSL証明書の発行を希望する自分のドメインの正当性確認 処理を行います。

● " Validations Wizard " タブを選択します。

● タイプから "Domain Name Validation" を選択します。

Type:

Domain Name Validation

Finish»» "

をクリックし処理を完了します。

3、"Validations Wizard" Certificates Wizard " で、SSL証明書の発行を行います。

認証局で全てのデータを作成する場合 )サーバとクライアントが、SSL接続する為の暗号強度を決定するネゴシエーションの過程で、最弱の暗号化が選択される可能性が ある事も考慮する必要があります。 特に第三者が用意した偽のサーバーに接続させられた場合、意図的に最弱の暗号化を、選択 される可能性が高いと言えます。ゆえに、SSLの通信をする場合であっても、直接パスワードをインターネット経由で送る事は避ける べきで、パスワードの代わりにパスワードのメッセージダイジェスト(md5等)を交換する方式の採用を推奨します。 )秘密鍵と証明書署名リクエストを自分で作成する場合 4、秘密鍵と証明書署名リクエストの作成には、openssl を使用しますので、openssl が使用可能な環境を用意します。 cygwin (全てをインストールしておくと便利です) のインストールを行えば、openssl が使用可能になります。5、秘密鍵の生成をします。 (2048bitの鍵を指定することも可能だが、諸般の事情により今回は 1024bit を指定 )openssl genrsa -des3 -out my-domain-name-with-passwd.key 1024 openssl genrsa -out my-domain-name.key 1024 (CSR)

の 生成をします。 openssl req -new -key my-domain-name-with-passwd.key my-domain-name.csr 茶文字部分 が必須項目です。Organizational Unit Name は省略しています。

: Country Name (2 letter code) [GB]:JP State or Province Name (full name) [Berkshire]:Tokyo Locality Name (eg, city) [Newbury]:Chiyoda-ku Organization Name (eg, company) [My Company Ltd]: example Ltd Organizational Unit Name (eg, section) []: Common Name (eg, your name or your server's hostname) []:www. example.org Email Address []: Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:

7、 "Validations Wizard" Certificates Wizard " で、SSL証明書の発行を行います。 "Generate Private Key” で 秘密鍵 の作成をスキップする事です。"Submit Certificate Request(CSR)" で自分自身で作成した、証明書署名リクエスト(CSR)を textbox に貼り付けてください。CSRは、スペース、改行も含めデータとして作成されていますので、一切の変更を加える事なく textbox に入力するには、 Copy and Pasteするのが良い方法です。 Continue»» "すれば、署名付きSSL証明書が発行されますので、先ほど同様、変更が加わらない状態で保存して下さい。ここでは、ファイル名を my-domain-name.crt として保存します

)

● StartCom に login し、"Validations Wizard" Certificates Wizard " "SSL/TLS web server certificates" を選択します。( "Web Server SSL/TLS Certificate" ) "Generate Private Key"

の画面では、StartCom のサイトで秘密鍵(Private Key)を作成する処理をスキップします。Submit Certificate Request (CSR) 画面の

textbox に、6

で作成した証明書署名リクエスト(CSR:my-domain-name.csr "Validations Wizard "

を使って、正当性確認処理をへて登録(30日間有効)されたドメインの中から、トップターゲットドメイン を選択します。

2010/02/10

● 続けて、サブドメインを指定します。

Ready Processing Certificate

We have gathered enough information in order to sign

your certificate now. The common name of this certificate will be set to www.example.com .

The certificate will have the following host names supported:

example.org www.example.org Please click on Continue in order to process the certificate.

Additional Check Required!

You successfully finished the process for your certificate. However your

certificate request has been marked for approval by our personnel.

Please wait for mail notification from us within the next 3 hours (the

most). We might contact you for further questions or issue the

certificate within that time period. Thank you for your understanding!

登録た CSR を StartCom が評価し、問題が無ければ "Verification Email " で

● 再度、StartCom のサイトに login し、"Tool Box " tab を選択します。

● サイドメニューから、"Retrieve Certificate " を選択します。 Continue »» " をクリックします。

Retrieve

Certificate

This tool allows you to retieve issued certificates including the

Labels marked green have not been retrieved yet.

For client (S/MIME) and smart card logon certificates make sure

Certificate: www.example.org

Retrieve Certificate

You must have the corresponding private key or request pending in

Make sure to backup the certificate including the private key to

Certificate:

Textbox に表示された署名付きSSL証明書(crt)を保存します。

Continue

»» " をクリックすると署名付きSSL証明書(crt)の作成が開始されます。my-domain-name.crt

としてASCII ファイル形式で保存します。

Save Certificate

In the textbox below is your PEM encoded certificate.

Copy and paste the content into a file and save it as ssl.crt .

Make sure, that you do not alter the content and you did not add any spaces! Save it in ASCII format (plain text).

8、SSL証明書が発行されたら、Web サーバー

(Apache 2.x) に証明書を登録する準備をします。

秘密鍵 (my-domain-name-with-passwd.key my-domain-name.key SSLPassPhraseDialog

ディレクティブを使って password を読み込む)

署名付きSSL証明書 (my-domain-name.crt )

ルート認証局 (CA)の証明書 (ca.crt :

http://www.startssl.com/certs/ca.crt)

中間認証局(sub.ca) の証明書 (sub.ca.crt :

http://www.startssl.com/certs/sub.class1.server.ca.crt)

秘密鍵のパスフレーズを削除する場合openssl rsa -in my-domain-name-with-passwd.key -out my-domain-name.key Web Server (apache Ver 2.x) へのSSL証明書の登録 /sbin/service httpd restart )SSLPassPhraseDialog

exec:/etc/pki/tls/private/showPasswd.sh

※2

SSLCertificateFile

/etc/pki/tls/certs/my-domain-name.crt

SSLCertificateKeyFile

/etc/pki/tls/private/my-domain-name-with-passwd.key

※2

SSLCertificateChainFile

/etc/pki/tls/certs/sub.ca.crt ※3

SSLCACertificateFile

/etc/pki/tls/certs/ca.crt ※3

/etc/pki/tls/private

配下のファイルは、 root のみが読み込みと実行出来るように設定しておく。 chmod

700 /etc/pki/tls/private; chmod 400 *.key; chmod 500 *.sh )

ルート認証局の証明書

ca.crt 、

中間認証局の証明書

sub.ca.crt

はリンク先の StartCom のサイトからダウンロード。

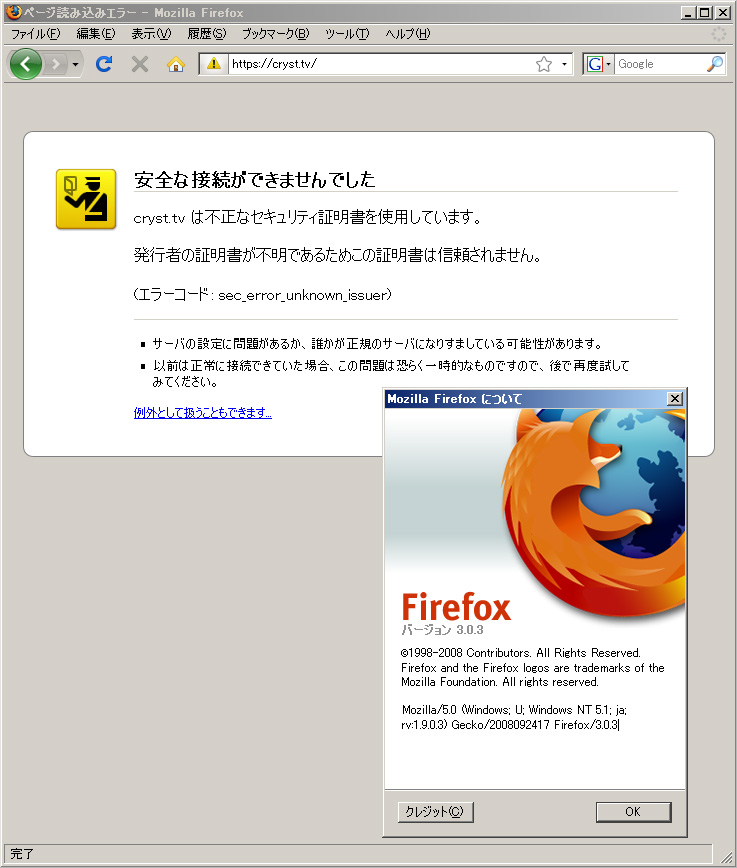

Firefox Ver. 3.x ではセキュリティ要件が厳しくなり、サーバーに正しく中間認証局の登録がなされていないと証明書のsec_error_unknown_issuer ) を出し Webページの代わりに警告画面を表示し、

※2 パスフレーズを削除した秘密鍵を使用する場合は、以下の設定で良い。builtin /etc/pki/tls/private/my-domain-name.key

2010/02/10

※3 ダウンロードした CA ファイルが DER 形式(バイナリファイル)の場合は、openssl コマンドで、

mv ca.crt ca.der

cat

/etc/pki/tls/private/showPasswd.shmy-domain-name-with-passwd.key

Web Server へのSSL接続し、正しく動作していることの確認 sec_error_unknown_issuer